تقرير: يتجسس الحوثيون على قادة الجيش اليمني ودول أخرى منذ 2019

يمن مونيتور/ صنعاء/ خاص:

أظهر بحث جديد أن تكنولوجيا تجسس استخدمتها جماعة الحوثي المسلحة لاستهداف الجيوش في جميع أنحاء الشرق الأوسط منذ عام 2019.

استخدم ممثل تهديد متحالف مع الحوثيين برامج ضارة يشار إليها باسم “جاردزو” (GuardZoo) لجمع الصور والمستندات والملفات الأخرى المخزنة على الأجهزة المصابة، حسبما قال باحثون في شركة لوكأوت (Lookout) لأمن الهواتف المحمولة في تقرير صدر يوم الثلاثاء وتلقى “يمن مونيتور” نسخة منه.

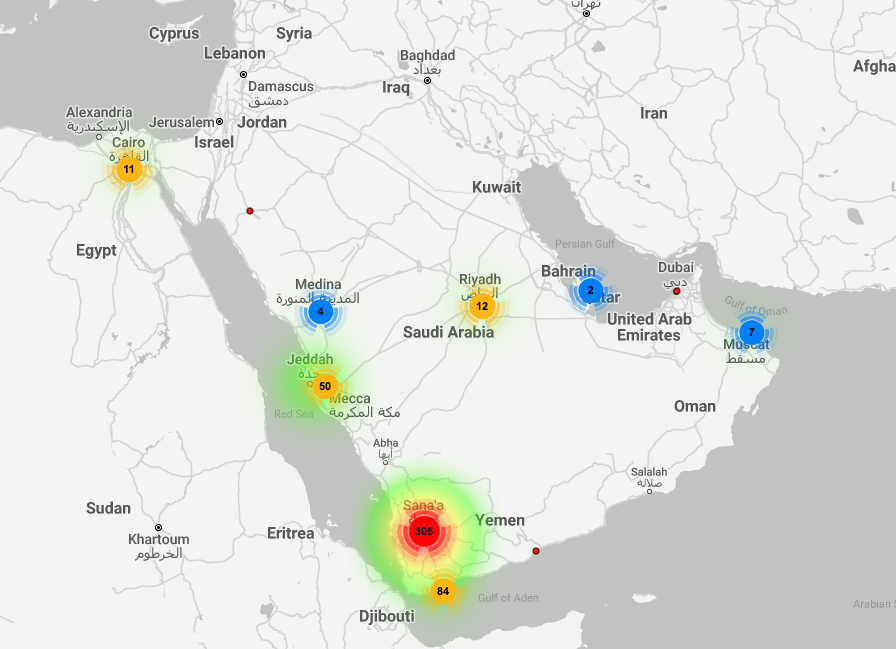

ووفقا لسجلات خوادم القيادة والتحكم غير المؤمنة، فإن معظم الضحايا البالغ عددهم حوالي 450 شخصا كانوا موجودين في اليمن والمملكة العربية السعودية ومصر وسلطنة عمان، مع وجود عدد أقل في الإمارات وتركيا وقطر.

يكشف التقرير تجسس الحوثيين على 88 قائد عسكري في الحكومة اليمنية، و14 من السعودية، و5 من مصر، و2 من دولة الإمارات، و1 في كل من قطر وعمان وتركيا.

سيطر الحوثيون على العاصمة اليمنية في عام 2014 ، مما أدى إلى حرب أهلية ومجاعة. أفادت جماعات حقوق الإنسان أنه ابتداء من يونيو/حزيران 2019، شن الحوثيون موجة من الاعتقالات التعسفية والتعذيب والاختفاء القسري.

سميت أداة المراقبة على اسم جزء من شفرة المصدر التي تتشبث باستمرار بجهاز المستهدف، كما قال لوكاوت. بالإضافة إلى سرقة الصور والمستندات، يمكنه أيضا “تنسيق ملفات البيانات المتعلقة بالمواقع والطرق والمسارات المحددة”، كما قال التقرير، وهو قادر على تحديد موقع الجهاز المصاب وطرازه ومشغل الخدمة الخلوية وتكوين Wi-Fi.

يمكن ل (GuardZoo) أيضا تنزيل وتثبيت “التطبيقات التعسفية على الجهاز – مما يشير إلى أنه يمكن إدخال قدرات غازية جديدة طالما أن الجهاز مصاب”.

وقال لوكاوت إنه تم العثور على برامج التجسس بشكل أساسي في التطبيقات ذات الطابع العسكري وقد نشأ التوزيع والإصابات إلى حد كبير في واتساب وواتساب بيزنز، ومن خلال تنزيلات المتصفح. وفي أقلية من الحالات الأخرى، تم إغراء الضحايا بمحتوى يحتوي على تطبيق صلاة ذي طابع ديني أو موضوع كتاب إلكتروني.

تم اكتشاف (GuardZoo) لأول مرة من قبل الباحثين في أكتوبر/تشرين الأول 2022. يقول تقرير لوكاوت إن الأداة تعتمد على “برنامج تجسس سلعي” يسمى (Dendroid RAT)، والذي تم استخدامه منذ عقد على الأقل.

عند إصابة جهاز ، يتصل “جاردزو” (GuardZoo) بالأمر والتحكم ويقوم افتراضيا بإرسال أربعة أوامر إلى كل ضحية جديدة بما في ذلك إلغاء تنشيط التسجيل المحلي وتحميل البيانات الوصفية لجميع الملفات.

على الرغم من أن إغراءات “جاردزو” كانت عامة في الأصل، إلا أنها تطورت لتشمل موضوعات عسكرية بعناوين مثل “دستور القوات المسلحة” و “إعادة هيكلة القوات المسلحة الجديدة”. وظهرت شعارات جيوش مختلف دول الشرق الأوسط، بما في ذلك اليمن والمملكة العربية السعودية، على التطبيقات العسكرية المستخدمة كإغراء.

كما استخدمت إغراءات التطبيق شعارات عسكرية من دول مختلفة مثل القوات المسلحة اليمنية وكلية القيادة والأركان للقوات المسلحة السعودية.

يوم الثلاثاء، أصدرت مجموعة انسيكت (Insikt) التابعة ل (Recorded Future)بحثا يوثق أن جماعة أخرى يحتمل أن تكون موالية للحوثيين تدعى (OilAlpha)، تستهدف المنظمات الإنسانية ومنظمات حقوق الإنسان في اليمن بتطبيقات أندرويد الضارة.

ثم يسرق القراصنة الحوثيون أوراق الاعتماد ويجمع المعلومات الاستخباراتية، على الأرجح حتى يتمكن من إملاء توزيع المساعدات.

وتعد منظمة كير الدولية والمجلس النرويجي للاجئين من بين المجموعات التي تم استهدافها في عملية الاستغلال، التي اكتشفتها مجموعة إنسيكت لأول مرة في مايو/أيار الماضي.